פגיעויות של אתרים. בדוק את האתר. תוכנית לסריקת אתר עבור פגיעות

הבעיה של אבטחה באתר מעולם לא היההיה חריף כפי שהיה במאה ה -21. כמובן, זה נובע הפצה מקיפה של האינטרנט כמעט בכל המגזרים ותחומים. כל יום האקרים ומומחי אבטחה למצוא כמה פגיעויות חדשות של אתרים. רבים מהם סגורים מיד על ידי הבעלים ומפתחי, וחלק נשארים כפי שהם. מ משמשים על ידי menfactors. אבל בעזרת אתר פרוץ, אתה יכול לגרום נזק גדול הן למשתמשים שלה ואת השרתים שבהם הוא מתארח.

סוגי פגיעויות באתר

בעת יצירת דפי אינטרנט, אתה משתמש הרבה- טכנולוגיות אלקטרוניות קשורות. חלקם מושלמים ומבחינת זמן, אבל כמה חדשים עדיין לא לרוץ. בכל מקרה, ישנם סוגים רבים של פגיעויות של אתרים:

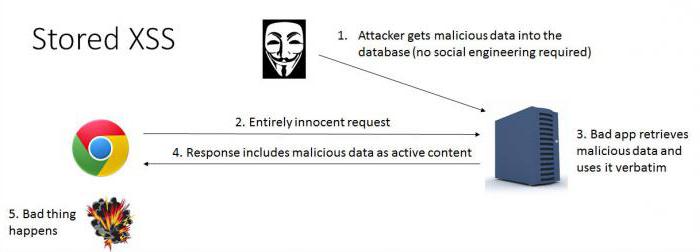

- XSS. לכל אתר יש טפסים קטנים. בעזרתם, משתמשים להזין נתונים ולקבל כל תוצאה, לנהל רישום או לשלוח הודעות. על ידי החלפת ערכים מיוחדים בטפסים אלה, באפשרותך להפעיל את ביצוע סקריפט מסוים, דבר שעלול לגרום להפרה של תקינות האתר ופשרה של נתונים.

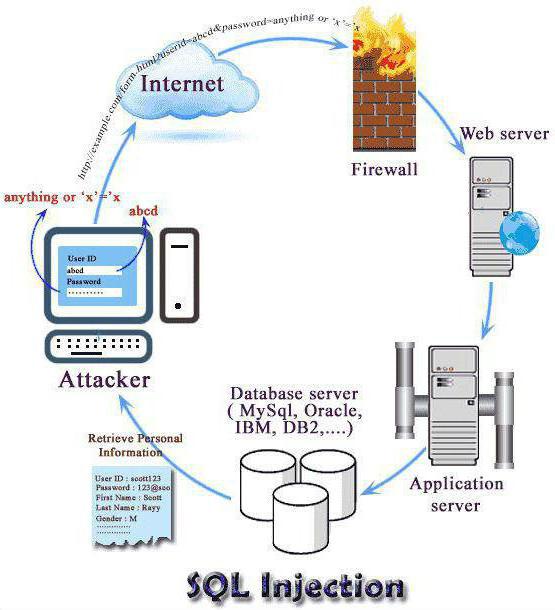

- הזרקת SQL. דרך נפוצה ויעילה מאוד לגשת לנתונים חסויים. זה יכול לקרות באמצעות שורת הכתובת או באמצעות טפסים. התהליך מתבצע על ידי החלפת ערכים שלא ניתן לסנן על ידי סקריפטים ולבצע שאילתות במסד הנתונים. ועם הידע הנכון, זה יכול לגרום לפרוץ אבטחה.

- שגיאות HTML. כמעט כמו XSS, אבל זה לא מציג קוד סקריפט, אבל HTML.

- הפגיעות של אתרים המשויכים למיקום של קבצים וספריות במיקומי ברירת המחדל. לדוגמה, לדעת את המבנה של דפי אינטרנט, אתה יכול להגיע לקוד של לוח מנהלי.

- אין מספיק תצורה של אבטחת מערכת ההפעלה בשרת. אם פגיעות כזו קיימת, התוקף יוכל לבצע קוד שרירותי.

- סיסמאות רעות. אחד הפגיעויות הברורות ביותר של אתרי אינטרנט הוא השימוש בערכים חלשים כדי להגן על החשבון שלך. במיוחד אם זה עם זכויות מנהל.

- הצפת מאגר. משמש בעת החלפת נתונים מהזיכרון, כך שתוכל לבצע התאמות משלך. מתרחשת בעת שימוש בתוכנה לא מושלמת.

- החלפת דפים של משאב אינטרנט. שחזור עותק מדויק של האתר על ידי כניסה אליו המשתמש לא יכול לחשוד טריק מלוכלך להזין את הנתונים האישיים שלו, אחרי כמה זמן עובר על התוקף.

- מניעת שירות. ביסודו של דבר, מונח זה מתייחס להתקפה על שרת כאשר הוא מקבל מספר גדול של בקשות שהוא לא יכול לעבד ופשוט "נופל" או הופך להיות מסוגל לשרת משתמשים אמיתיים. הפגיעות היא שמסנן IP אינו מוגדר כראוי.

חפש נקודות תורפה באתר

מומחי אבטחה עורכים ביקורת מיוחדתמשאבי אינטרנט עבור נוכחות של טעויות וחסרונות שיכולים להוביל פריצה. אימות כזה של האתר נקרא pentasting. בתהליך, קוד המקור המשמש את CMS, נוכחות של מודולים רגישים בדיקות מעניינות רבות מנותחות.

הזרקת SQL

סוג זה של אימות אתר מתקין, מסנניםאם התסריט קיבל את הערכים בעת חיבור שאילתות למסד הנתונים. אתה יכול לבצע את הבדיקה הפשוטה באופן ידני. כיצד למצוא פגיעות SQL באתר? עכשיו זה ייחשב.

לדוגמה, יש אתר my-site.rf שלי. בדף הראשי שלו מופיע קטלוג. לאחר שנכנסו לתוכו, ניתן למצוא בשורת הכתובת משהו כמו my-site.rf /? Product_id = 1. קיימת אפשרות כי זוהי בקשה למאגר. כדי לחפש את נקודות התורפה של האתר, באפשרותך לנסות תחילה להחליף סימן ציטוט בודד בשורה זו. בסופו של דבר, צריך להיות my-site.rf /? Product_id = 1. "אם הוצגה הודעת שגיאה בעת לחיצה על הלחצן" Enter "בדף, קיימת פגיעות.

כעת באפשרותך להשתמש באפשרויות שונות לבחירת ערכים. מפעילי איחוד, חריגים, הערות ורבים אחרים מוחלים.

XSS

סוג זה של פגיעות יכול להיות משני סוגים - פעיל פסיבי.

פעיל כולל הוספת פיסת קוד למסד הנתונים או ישירות לקובץ בשרת. הוא מסוכן יותר ובלתי צפוי.

מצב פסיבי כרוך לפתות את הקורבן לכתובת ספציפית של אתר המכיל קוד מזיק.

באמצעות XSS, תוקף יכול לגנוב עוגיות. והם יכולים להכיל נתוני משתמש חשובים. תוצאות חמורות עוד יותר הן גניבת המושב.

כמו כן, האקר יכול להשתמש בסקריפט באתר, כך שהטופס, כאשר הוא נשלח על ידי המשתמש, נותן מידע ישירות לידיו של התוקף.

אוטומציה של תהליך החיפוש

ברשת ניתן למצוא הרבה סורקים מענייניםנקודות התורפה של האתר. חלקם מועברים בנפרד, חלקם באים יחד עם כמה דומים והם משולבים לתוך תמונה משותפת אחת, בדומה Kali לינוקס. לאחר מכן, סקירה של הכלים הפופולריים ביותר עבור אוטומציה של תהליך איסוף מידע על פגיעויות יוצגו.

Nmap

סורק הפגיעות הפשוטה ביותר של האתר, אשר יכול להציג פרטים כגון מערכת ההפעלה, יציאות ושירותים המשמשים. דוגמה אופיינית ליישום:

nmap-s 127.0.0.1, במקום במקום ה- IP המקומי, עליך להחליף את הכתובת של האתר בפועל תחת בדיקה.

הפלט יגיד לך אילו שירותים פועלים על זה, ואילו יציאות פתוחים באותו זמן. בהתבסס על מידע זה, באפשרותך לנסות להשתמש בפגיעויות שכבר זוהו.

הנה כמה מפתחות nmap לסריקה מוטה יותר:

- -A. סריקה אגרסיבית, אשר יהיה לזרוק הרבה מידע, אבל זה יכול לקחת זמן רב.

- -או. מנסה לקבוע את מערכת ההפעלה הנמצאת בשימוש בשרת.

- -D. מחליף את כתובות ה- IP שמהן מבוצעת ההמחאה, כך שכאשר צופים ביומני השרת, לא ניתן היה לקבוע היכן אירעה ההתקפה.

- -p. טווח של יציאות. בדיקת מספר שירותים עבור פתוח.

- -S. מאפשר לך לציין את כתובת ה- IP הרצויה.

WPScan

תוכנית זו לסריקת אתר בהפגיעות כלולה בהפצה של Kali Linux. הוא מתמקד בדיקת משאבי אינטרנט על מערכת ניהול תוכן וורדפרס. זה כתוב ברובי, כך שזה מתחיל כך:

אודם. / wpscan.rb --help. פקודה זו תציג את כל המפתחות והאותיות הזמינים.

כדי להפעיל בדיקה פשוטה, באפשרותך להשתמש בפקודה:

אודם. / wpscan.rb --url some-site.ru

באופן כללי, WPScan הוא כלי קל למדי לשימוש לבדיקת האתר שלך על וורדפרס עבור פגיעויות.

ניקטו

התוכנית בודקת את האתר עבור פגיעות, אשר נמצא גם את ההפצה של Kali לינוקס. יש פונקציונליות עשירה על כל הפשטות שלה:

- סריקה באמצעות פרוטוקולי HTTP ו- HTTPS;

- עקיפת כלי זיהוי מובנים רבים;

- סריקת יציאה מרובה, גם בטווח הלא סטנדרטי;

- תמיכה בשימוש בשרתי פרוקסי;

- יש הזדמנות ליישם ולחבר תוספות.

כדי להפעיל nikto, אתה צריך פרל מותקן על המערכת שלך. הניתוח הפשוט ביותר הוא כדלקמן:

perl nikto.pl -h 192.168.0.1.

התוכנית יכולה "להאכיל" קובץ טקסט, המפרט את הכתובות של שרתי אינטרנט:

perl nikto.pl -h file.txt

כלי זה לא רק לעזור למומחי אבטחה לנהל מחושים, אלא גם מנהלי רשת ומשאבים כדי לשמור על הפונקציונליות של האתרים.

סוויטה גיהוק

כלי רב עוצמה לבדיקת לא רקאתרים, אך ניטור של כל רשת. יש פונקציה מובנית כדי לשנות את הבקשות המועברות לשרת בבדיקה. סורק חכם, מסוגל אוטומטית לחפש מספר סוגים של פגיעויות בבת אחת. ניתן לשמור את התוצאה של הפעילות הנוכחית, ואז לחדש אותה. גמישות, המאפשרת לא רק להשתמש צד שלישי תוספות, אלא גם לכתוב משלך.

השירות יש ממשק גרפי משלה, אשר ללא ספק נוח, במיוחד עבור משתמשים טירון.

SQLmap

כנראה הכלי הנוח ביותר וחזק לחיפוש פגיעות SQL ו- XSS. רשימה של היתרונות שלה ניתן לבטא כדלקמן:

- תמיכה כמעט בכל סוגי מערכות ניהול מסדי נתונים;

- היכולת להשתמש שש דרכים בסיסיות להגדיר ולהחיל הזרקת SQL;

- מצב עבור ספירת משתמשים, hashes שלהם, סיסמאות ונתונים אחרים.

לפני השימוש ב- SQLmap, הוא נמצא בדרך כלל באתר פגיע באמצעות שאילתות חיפוש של מנועי חיפוש, המסייעות לעקוף את משאבי האינטרנט הנחוצים.

לאחר מכן כתובת הדפים מועברת לתוכנית, והיא בודקת. אם הפגיעות זוהתה בהצלחה, כלי השירות יכול להשתמש בה ולקבל גישה מלאה למשאב.

Webslayer

כלי קטן המאפשר לךהתקפת כוח פראי. יכול "bruteforce" את הטופס של המשאב, הפגישה, הפרמטרים באתר. הוא תומך multithreading, אשר יש השפעה רבה על הביצועים. הוא יכול גם לבחור רקורסיבית סיסמאות בדפים מוטבעים. יש תמיכה proxy.

משאבי אימות

לרשת יש מספר כלים לבדיקת הפגיעות של אתרים מקוונים:

- coder-diary.ru. אתר פשוט לבדיקה. זה מספיק כדי להזין את הכתובת של המשאב נבדק ולחץ על "בדוק". החיפוש עשוי להימשך זמן רב, כך שניתן לציין את כתובת הדוא"ל שלך, כך שכאשר הסימון יושלם, התוצאה תישלח ישירות לתיבת הדואר. באתר יש כ 2500 פגיעויות ידועות.

- https://cryptoreport.websecurity.symantec.com/checker/. שירות מקוון לבדיקת אישורי SSL ו- TLS מ- Symantec. רק כתובת המשאב הנבדק נדרשת.

- https://find-xss.net/scanner/. הפרויקט סורק קובץ נפרד של אתרי PHP על הפגיעות או הארכיון שלהם בפורמט ZIP. באפשרותך לציין את סוגי הקבצים שיסרקו ואת התווים שבאמצעותם נמחקו הנתונים שבסקריפט.

- http://insafety.org/scanner.php. סורק לבדיקת אתרים בפלטפורמת "1C-Bitrix". ממשק פשוט ואינטואיטיבי.

אלגוריתם לבדיקת הפגיעות

כל מומחה אבטחה ברשת מבצע בדיקת אלגוריתם פשוטה:

- ראשית, זה באופן ידני או בעזרת כלים אוטומטיים מנתח אם יש פגיעויות באתר. אם כן, הוא קובע את הסוג שלהם.

- בהתאם לסוגפגיעות בונה מהלכים נוספים. לדוגמה, אם CMS ידוע, אז השיטה המתאימה של התקפה נבחר. אם זה הזרקת SQL, אז את השאילתות למסד הנתונים נבחרו.

- המשימה העיקרית היא להשיגגישה מועדפת ללוח הניהול. אם זה לא יכול להיות מושגת, זה עשוי להיות שווה לנסות את הטופס ואת הזיוף של כתובת עם הקדמה של תסריט בו עם העברת הבאים לקורבן.

- אם כל התקפה או חדירה מצליחה, אז איסוף הנתונים מתחיל: אם יש עדיין פגיעויות, ומה פגמים קיימים.

- על בסיס הנתונים שהתקבלו, מומחה האבטחה מודיע לבעל האתר על הבעיות הקיימות ועל הדרכים לחיסולן.

- פגיעויות מתבטלות בידיו או באמצעות אשפים של צד שלישי.

כמה עצות בטיחות

מי לפתח את אתר האינטרנט שלהם באופן עצמאי ייהנו ייעוץ פשוט והמלצות.

נתונים נכנסים צריך להיות מסונן, כך סקריפטים או שאילתות לא יכול להתחיל באופן אוטונומי או להחזיר נתונים ממסד הנתונים.

השתמש בסיסמאות מורכבות כדי להיכנס ללוח מנהלי כדי למנוע bruteforce אפשרי.

אם האתר בנוי על בסיס של כל CMS, אתה צריך לעדכן אותו לעתים קרובות ככל האפשר ורק להשתמש מוכחת plug-ins, תבניות ומודולים. אל תעמיס יתר על המידה את האתר במרכיבים מיותרים.

בדוק יומני שרת לעתים קרובות עבור התרחשויות חשודות או פעולות.

בדוק את האתר שלך באמצעות מספר סורקים ושירותים.

תצורה נכונה של השרת היא ערובה לפעילות יציבה ובטוחה.

אם ניתן, עליך להשתמש באישור SSL. זה ימנע את יירוט של נתונים אישיים וחשאיים בין השרת לבין המשתמש.

כלים עבור אבטחה. זה הגיוני להתקין או לחבר תוכנה כדי למנוע חדירות ואיומים חיצוניים.

מסקנה

המאמר התברר כי הוא עצום, אבל גם זה לאמספיק כדי לתאר בפירוט את כל ההיבטים של אבטחת הרשת. כדי להתמודד עם המשימה של הגנה על מידע, תצטרך ללמוד הרבה חומרים והוראות. וגם מאסטר חבורה של כלים וטכנולוגיות. אתה יכול לבקש עצה ועזרה של חברות מקצועיות המתמחות בניהול pentests וביקורת משאבי אינטרנט. למרות שירותים כאלה יהיה לשפוך לתוך כמות טובה, את האבטחה של האתר יכול להיות הרבה יותר יקר הן מבחינה כלכלית reputationally.

</ span </ p>